Sorry Gothaer, aber so geht das nicht!

Awareness-Trainings und Anti-Phishing-Kampagnen – nach dieser E-Mail alles für die Katz!

Zu meinen Beratungsleistungen gehören auch Schulungen – auch für die Mitarbeiter.

Und wir erinnern uns: Ein falscher Klick kann ausreichen, damit das Netzwerk lahmgelegt wird und überall wird an die menschliche Firewall appelliert, damit bloß keine Phishing-Mail unerkannt bleibt und falsche Klicks verhindert werden.

Ich persönlich bin eher folgender Meinung: Ja, die Mitarbeiter müssen geschult werden, denn auch die IT kann nicht 100% aller Angriffe erkennen und abwehren. Den Mitarbeitern aber durch die Bezeichnung als „schwächstes Glied der Sicherheitskette“ den schwarzen Peter zuzuschieben – das ist falsch!

Gut, aber hier soll es weniger darum gehen, ob die Mitarbeiter geschult werden und wer schuld ist, wenn es doch zu einem Zwischenfall kommt. Es geht eher darum, was wir in solchen Schulungen lernen!

Woran erkennt man eine Phishing-Nachricht?

Folgende Regeln werden dabei immer wieder, wie ein Mantra, aufgezählt und sollen von den Mitarbeitern befolgt werden:

- Achte auf den Absender einer Nachricht. Ist die Adresse korrekt und passt er zum Inhalt?

- Ist der Betreff und der Nachrichtentext passend?

- Prüfe die Links, z.B. durch ein Mouse-Over, damit die Zieladresse bekannt ist.

- Rufe im Zweifel das Portal selbst auf und logge dich dort manuell ein, wenn Restzweifel bestehen.

Natürlich kommt dann noch ins Spiel, dass die Phishing-Mails in der Regel mit Druck arbeiten, damit man nicht darüber nachdenkt, ob man wirklich fortfahren sollte… Aber: So oder so ähnlich dürften die Inhalte der üblichen Awareness-Schulungen aussehen.

Was hat die Gothaer getan, damit sie diesen Artikel verdient hat?

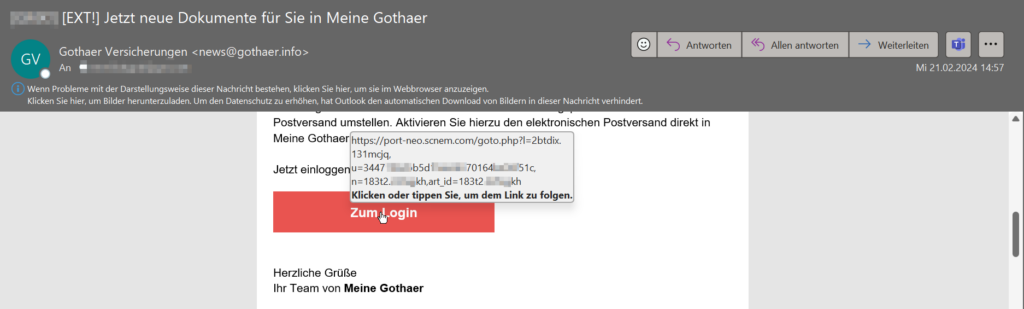

Es begann alles mit einer einfachen E-Mail, nach der für mich ein neues Dokument im Portal bereitstehen würde. Da ich aber eigentlich alle Unterlagen per Post erhalte und auch gestern erst wieder 2 Briefe von der Gothaer angekommen sind, bin ich von Natur aus skeptisch gewesen und habe die üblichen Prüfregeln angewendet:

Die URL „https://port-neo.scnem.com/goto.php…“ sollte bei jedem geschulten Nutzer die Alarmglocken läuten lassen! Der Link ist kryptisch und hat augenscheinlich nichts mit Gothaer zu tun.

Zudem frage ich mich bei den Parametern in der URL: Trackt ihr etwa Aufrufe, die durch die Links zu vertraglichen Dokumenten generiert werden? Als Datenschützer kommt hier direkt die Frage in mir auf: Ist das notwendig? Stand das in der Datenschutzinformation?

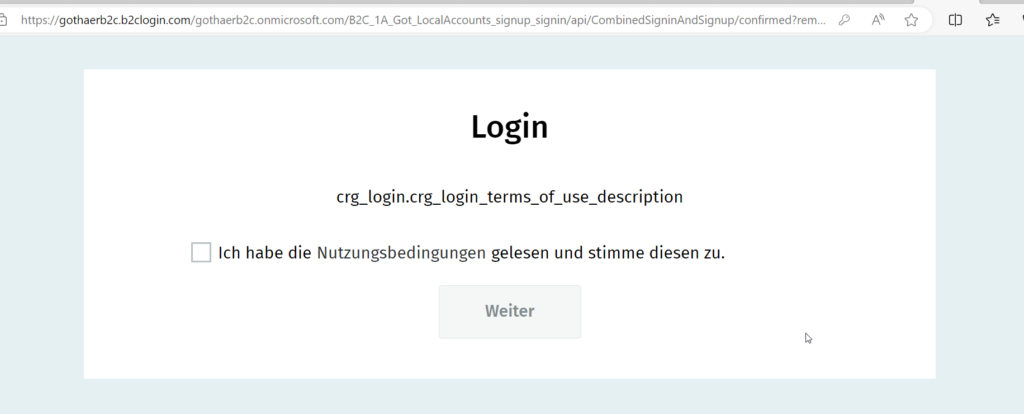

Aber egal – es geht weiter. Was lernt man? Nicht klicken, sondern von Hand aufrufen. Also zielstrebig die Gothaer-Webseite aufgerufen und dort den Login ins Kundenportal gesucht. Es erschien erst eine normale Webseite und dann, nach dem Link, eine Login-Maske. Nachdem man gutgläubig seine Daten eingegeben hat, folgt dies:

Auch hier eine kryptische URL – „https://gothaerb2c.b2clogin.com/gothaerb2c.onmicrosoft.com/…“ – ah ja. Und dann soll mittig wohl ein Text stehen – wahrscheinlich Nutzungsbedingungen?! – die aber irgendwie auch nicht korrekt eingebunden sind.

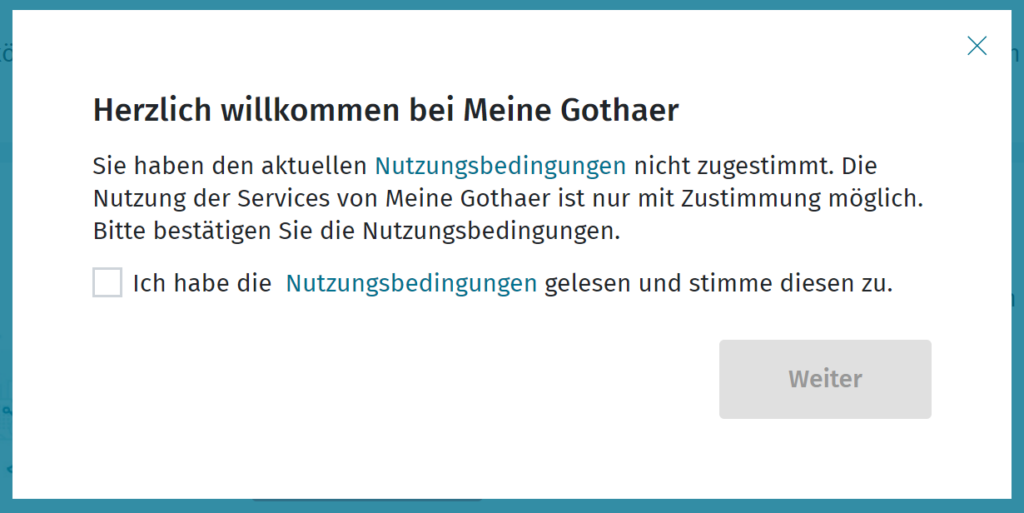

Wenn man dann auch hier zum Ergebnis gekommen ist, dass man sich auf einer regulären Webseite befindet und man tatsächlich auch die Zustimmung ins Nichts gegeben hat, dann folgt anschließend folgende Seite:

Zugegeben, diese Seite ist jetzt unspektakulär, abgesehen davon, dass diese Abfrage redundant ist, denn immerhin hätte ich theoretisch zuvor ja bereits die Nutzungsbedingungen bestätigt, sofern sie angezeigt worden wären.

Ob man es jetzt nur als verwirrend betrachtet, unzureichend transparent findet, oder die „Customer-Journey“ unterirdisch findet – dies bleibt jedem selbst überlassen.

Für mich ist es aus Sicht der Informationssicherheit eine totale Katastrophe, weil alle gelernten Mechanismen über Bord geworfen werden und der Benutzer wieder daran gewöhnt wird, dass es in Ordnung ist, einfach alles anzuklicken und abzunicken!

Mein Aufruf an alle, die ein Kundenportal betreiben und hier auch hin und wieder entsprechende „Erinnerungen“ per E-Mail verschicken wollen:

- Sorgt für klare und sprechende URLs in den Links und bei den Webseiten und Portalen. Lasst den Anwender erkennen, dass er sich bei euch befindet und in guten Händen ist!

- Wann immer Änderungen am System durchgeführt werden: Testet das Ergebnis. Nicht umgesetzte Platzhalter und fehlende Texte sehen unschön aus.

- Ändert die Perspektive und schaut euch das Ergebnis an. Dies soll nicht abwertend klingen, aber lasst den Azubi als Tester ran und schaut, ob er mit dem Ergebnis zurecht kommt.

- Wenn der gesamte Vorgang beim Empfänger nach Spam oder schlechtem Phish stinkt, dann muss er überarbeitet werden!

Und für alle, die Fragen dazu haben, oder die eigene „Customer-Journey“ getestet wissen wollen: Lasst uns gemeinsam daran arbeiten!

Ein kleines Update!

Auch wenn ein solcher Vorgang für die Awareness nicht förderlich ist, so sollte klar sein: Fehler passieren immer wieder und hier fehlte es augenscheinlich an einem Kontrolllauf nach einer Anpassung der eigenen Prozesse bei der Gothaer.

Umso positiver ist hervorzuheben, dass ich bereits ein paar Tage später eine Rückmeldung von der Gothaer erhalten habe. Der Fehler wurde zugegeben und die Behebung umgehend zugesichert.

Nochmal zur Erinnerung: Es geht nur um einen unrunden Prozess, der für den Nutzer intransparent und widersprüchlich erscheint. Ein Datenleck oder eine Offenlegung hat zu keinem Zeitpunkt bestanden.

Daher finde ich eine solch schnelle Behebung und persönliche Kontaktaufnahme überaus erfreulich! Dies ist nicht alltäglich.